安装环境:CentOs、JDK1.6以上

1. 下载zookeeper

1 | wget http://mirrors.shu.edu.cn/apache/zookeeper/zookeeper-3.4.12/zookeeper-3.4.12.tar.gz |

2. 解压

1 | tar -zxvf zookeeper-3.4.12.tar.gz |

3. 新建data目录

1 | cd zookeeper-3.4.12 |

4.修改配置

1 | cd conf #进行conf文件夹 |

5. 启动zookeeper服务

1 | cd bin #进入bin目录 |

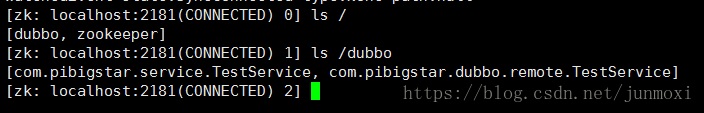

6. 查看当前注册的结点

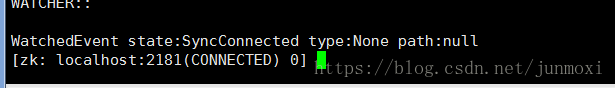

1 | # 启动zookpeer客户端 |

1 | ls / |